iPhone 16 拍照按钮适配

10/14/2024

拍照按钮功能简述 适配的条件和准备工作 Demo 代码和说明 一些讨论 参考文档 Enhancing your […]

拍照按钮功能简述 适配的条件和准备工作 Demo 代码和说明 一些讨论 参考文档 Enhancing your […]

问题的发生 某日检查公司产品在 Firebase 上的崩溃日志时,检查到一条这样的错误: 简而言之,在一个 [ […]

问题的发生 Apple 在北京时间 5 月 14 日凌晨发布了 iOS 12.3 等系统更新。 一方面,iO […]

App Transport Security 苹果总是成为引领行业的企业,即使很多产品和功能别人早就做出来了, […]

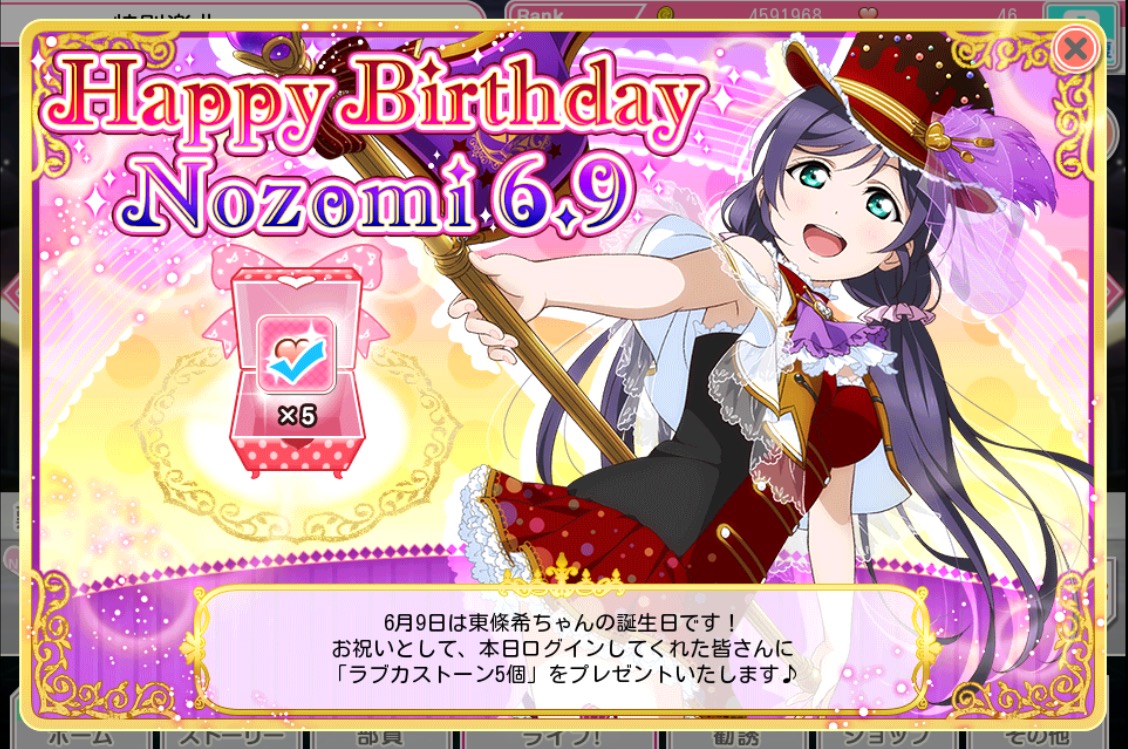

作为一名SIF玩家,在不适当的时候弹出一条推送或者收到一个电话绝对有让人摔手机的冲动。但是自从升级到 iOS […]

How to solve Unrecognized selector sent to instance… 应该 […]

第0节:Hello, iOS-0 第1节:Hello, iOS-1 第2节:Hello, iOS-2 第3节: […]